Spis treści

Wstęp

Próby włamania do panelu administracyjnego CMS’ów stanowią powszechny problem dla wielu serwisów internetowych, nie tylko opartych na WordPressie. Osoby podejmujące takie działania, nazywane są hakerami i znajdują w tym konkretne cele – o którym opowiemy sobie troszkę.

To jak to jest z tym logowaniem? Domyślnie, WordPress pozwala na nieograniczoną liczbę prób logowania, co otwiera furtkę dla ataków metodą brute force. Metodą tą mogą systematycznie testować różne kombinacje haseł, aż trafią na właściwe. To zagrożenie potęguje fakt, że wiele osób używa słabych, łatwych do odgadnięcia haseł, co dodatkowo ułatwia nieproszonym gościom dostęp do serwisu.

Zabezpieczenie przed atakami brute force jest kluczowe dla utrzymania bezpieczeństwa serwisu internetowego. Istnieją różne wtyczki i narzędzia, które pomagają w walce z tym zagrożeniem, na przykład poprzez wprowadzenie limitu prób logowania, blokadę adresu IP po określonej liczbie nieudanych prób lub wymaganie dodatkowej weryfikacji. Dzięki tym środkom, administratorzy serwisów mogą znacznie zwiększyć poziom bezpieczeństwa swoich platform, minimalizując ryzyko włamania i utraty cennych danych.

Ataki brute force są tylko jednym z wielu zagrożeń związanych z bezpieczeństwem cyfrowym, ale świadomość ich istnienia i zrozumienie, jak można się przed nimi zabezpieczyć, stanowi ważny krok na drodze do ochrony serwisu internetowego przed nieuprawnionym dostępem osób trzecich.

Czym są ataki brute force?

Przed przystąpieniem do edycji naszego serwisu internetowego, jeszcze wytłumaczmy sobie dokładnie czym jest brute force. To metoda naruszania zabezpieczeń, polegająca na wielokrotnym próbowaniu różnych kombinacji haseł, aby znaleźć to właściwe. Haker używa specjalistycznego oprogramowania, które generuje i testuje hasła w szybkim tempie. Choć atak ten jest prosty w swojej koncepcji, może być czasochłonny i wymagać znacznych zasobów, zwłaszcza gdy hasła są silne i dobrze skonstruowane. Mimo to, ataki te stanowią poważne zagrożenie, jeśli strony internetowe nie mają zabezpieczeń przeciwko wielokrotnym próbom logowania lub używają słabych haseł, które są łatwe do odgadnięcia.

Atak ten oczywiście mocno obciąża serwer, na którym znajduje się serwis internetowy – będzie to widoczne w statystykach zużycia serwera, oraz w szybkości działania samej strony internetowej. Oczywiście, nie zawsze gdy nasz serwis chodzi wolniej, oznacza że zostaliśmy zaatakowani – jednak wolne działanie serwisu to dobry powód, aby zainteresować się powodem takiego stanu rzeczy.

Ciekawostką jest, że ataki brute force mogą być prowadzone nie tylko w celu złamania haseł. Mogą być również stosowane do znalezienia ukrytych stron internetowych, dekodowania zaszyfrowanych wiadomości lub odkrycia kluczy kryptograficznych. Zastosowanie tej metody wykracza więc poza samą próbę dostępu do konta.

Zabezpieczanie przed atakami brute force jest kluczowe dla utrzymania bezpieczeństwa w cyfrowym świecie. Istnieją różne techniki, które mogą zminimalizować ryzyko takich ataków. Na przykład, ograniczenie liczby prób logowania, opóźnienie między kolejnymi próbami, czy wymaganie dodatkowej weryfikacji, takiej jak CAPTCHA, mogą znacząco utrudnić przeprowadzenie ataku brute force.

Dodatkowo, stosowanie silnych haseł, zawierających litery, cyfry i znaki specjalne, a także regularna zmiana haseł, są dobrze widzianymi krokami, które użytkownicy i administratorzy mogą podjąć, aby zabezpieczyć się przed tego typu zagrożeniami.

Moduł „Limit Login Attempts Reloaded”

Wtyczka Limit Login Attempts Reloaded w wersji darmowej, stanowi efektywną barierę dla ataków brute force, zwiększając w ten sposób poziom zabezpieczeń twojej strony internetowej. Moduł ogranicza liczbę dozwolonych prób logowania (czym możemy zarządzać z poziomu ustawień wtyczki). Funkcjonalność ta nie dotyczy wyłącznie standardowej metody logowania, ale rozciąga się również na XMLRPC, czy rozszerzenia sklepu czyli WooCommerce (oraz niestandardowe strony logowania).

O dużym sukcesie modułu może świadczyć fakt, że posiada imponującą bazą ponad 2,5 miliona aktywnych użytkowników!

W praktyce, wtyczka działa wykorzystując automatyczne blokowanie kolejnych prób logowania z konkretnego adresu IP i/lub nazwy użytkownika, gdy zostanie przekroczony ustalony limit prób. Dzięki tej funkcjonalności, skuteczność potencjalnych ataków brute force na stronę zostaje znacząco ograniczona.

W ten sposób, zarówno właściciel strony, jak i jej użytkownicy mogą czuć się bezpieczniej, korzystając z zasobów serwisu internetowego, co w dłuższej perspektywie przyczynia się do budowania zaufania oraz poprawy reputacji platformy w oczach społeczności online.

Instalacja i testy w praktyce

Gdy już starym dobrym zwyczajem teorie mamy za sobą, trzeba przejść do weryfikacji tych danych w praktyce. Proces instalacji pominę, tyle razy już to robiliśmy że spokojnie macie wszystko już w tej kwestii opanowane. Osoby jednak zainteresowane procesem instalacji, odsyłam do poprzednich artykułów, gdzie krok po kroku przerabialiśmy ten temat.

Po instalacji moduły przejdźmy do jego ustawień, sprawdźmy możliwości jakie oferują twórcy w wersji darmowej.

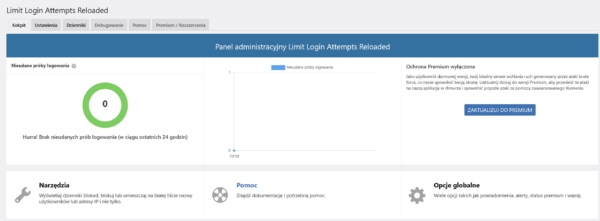

Kokpit przedstawia podstawowe statystki:

Natomiast w ustawieniach, najważniejsza kwestia znajduje się w dolnej części:

W zaznaczonym polu uzupełniamy kwestie związaną z blokadami.

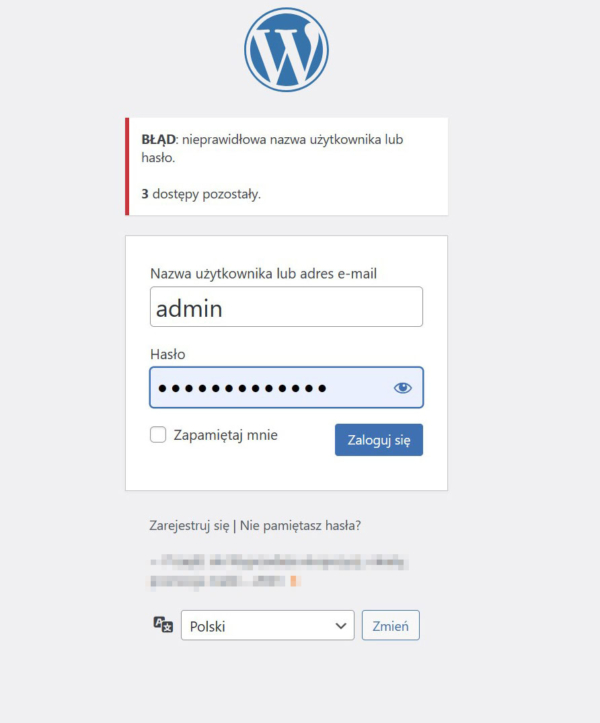

A jak to działa w praktyce? Sprawdźmy najpierw po pierwszej złej próbie podania danych:

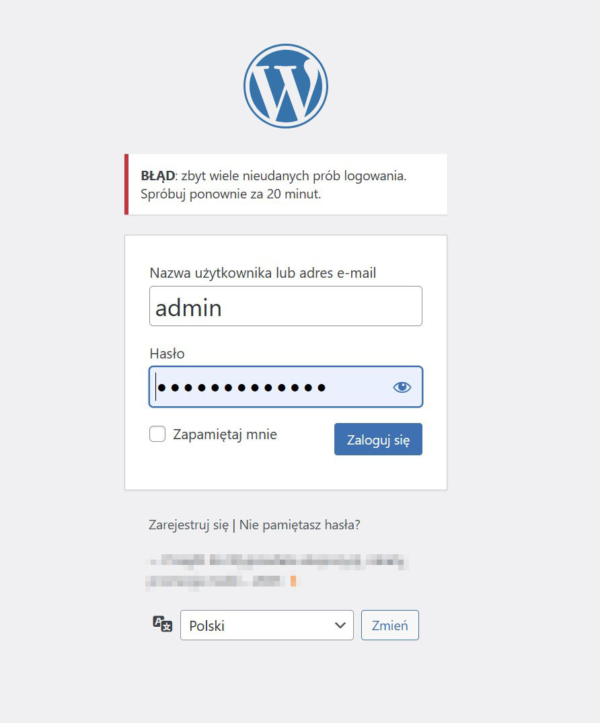

Widzimy na zrzucie ekranu, że system odlicza do zastosowania blokady. A jaki będzie komunikat po zużyciu wszystkich 4 prób?

No i o to dokładnie chodziło! Czujecie się bezpieczniejsi? 🙂

Podsumowanie

Próby włamania do panelu administracyjnego różnych CMS, takich jak WordPress, stanowią poważne zagrożenie dla serwisów internetowych. Dlatego dziś przetestowaliśmy narzędzie, które pomaga ograniczyć ten preceder. Istnieją narzędzia, takie jak wtyczka “Limit Login Attempts Reloaded”, która ogranicza liczbę prób logowania, znacząco zwiększając poziom bezpieczeństwa serwisu.

Jeżeli macie inne pytania odnośnie tworzenia stron internetowych, administracji stron internetowych lub pozycjonowaniem stron śmiało piszcie do nas.

- Odzyskiwanie strony WordPress po włamaniu – praktyczny plan działania krok po kroku - 16 maja 2025

- Tworzenie prywatnej platformy e-learningowej w WordPressie bez użycia LMS-ów - 16 maja 2025

- WP Compress – oszczędzaj miejsce i przyspiesz stronę dzięki inteligentnej kompresji - 29 kwietnia 2025

- ACF i WooCommerce – rozszerz możliwości swoich produktów - 29 kwietnia 2025

- Rola czcionek w szybkości ładowania strony WordPress – praktyczny przewodnik - 29 marca 2025

- Przewodnik użytkownika: personalizacja, galerie i obrazki wyróżniające w WordPressie – praktyczne wskazówki dla początkujących - 29 marca 2025

- Najlepsze darmowe wtyczki do WordPressa w 2025 roku – które warto zainstalować? - 18 lutego 2025

- Kiedy warto zbudować własny motyw WordPressa zamiast korzystać z gotowego rozwiązania? - 18 lutego 2025

- Testujemy wtyczkę wtyczkę Search & Replace Everything od WPCode - 17 stycznia 2025

- WordPress w Twojej kieszeni – aplikacja „WordPress – Kreator Witryny” - 17 stycznia 2025

Dodaj komentarz